CSI MacMark: DROPOUTJEEP – NSA 2008 auf dem iPhone

In diesem Artikel von apfeltalk bin ich auf einen 30C3 Beitrag von Jacob Appelbaum aufmerksam geworden, in dem er DROPOUTJEEP, eine Hintertür der NSA für das frühe iPhone erwähnt. Er spekuliert, daß Apple mit der NSA zusammengearbeitet haben muß. Ich sage, warum ich das für unwahrscheinlich halte.

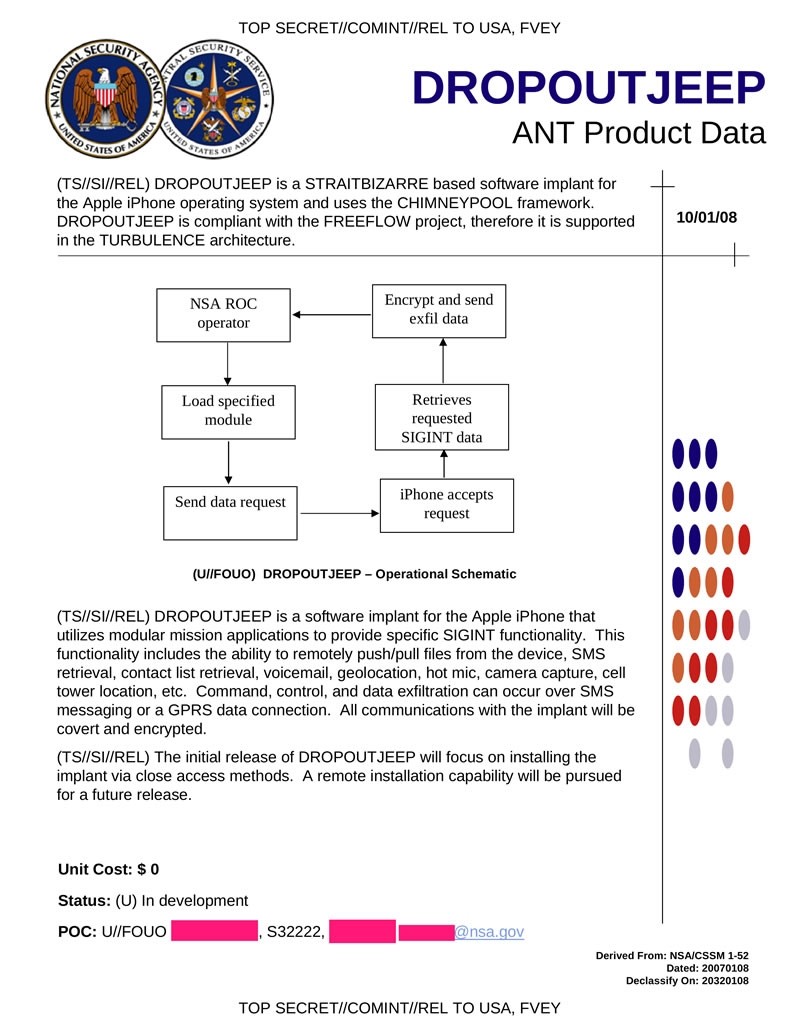

Dies ist ein Bild des besagten NSA-Dokuments. Wenn ich das US-amerikanische Datumsformat richtig interpretiere, bedeutet 10/01/08, daß das Dokument ein Datum vom 1. Oktober 2008 trägt:

Spionage mit DROPOUTJEEP

Demnach ist DROPOUTJEEP eine Software, die vor Ort auf dem Gerät installiert werden mußte. Eine Remote-Installation war für später geplant.

Die auf dem iPhone installierte Spionage-Software nimmt immer wieder Anfragen von der NSA entgegen, sammelt die angefragten Daten auf dem Gerät ein und sendet sie verschlüsselt an die NSA. Die NSA nennt das SIGINT. Die Kommunikation kann dabei über SMS-Nachrichten oder GPRS-Datenverkehr erfolgen.

DROPOUTJEEP ist laut Dokumentation in der Lage, Dateien hoch- und runterzuladen zu/vom iPhone. Sie kann SMS und Kontaktlisten abfragen, Voice-Mail, Geo-Location und das Mikrophone benutzen. Sie kann auch die Kamera benutzen und die Cell Tower Position auslesen und angeblich noch mehr. In Summe verwandelt sie das iPhone in eine ferngesteuerte Wanze, die unter voller Kontrolle der NSA steht.

Charles Miller, der wohl bekannteste und erfolgreichste iPhone-Hacker, arbeitete übrigens von August 2000 bis Januar 2005 bei der NSA. Das war zwar vor dem iPhone, zeigt jedoch, daß die NSA ein gutes Händchen bei der Auswahl von IT-Spezialisten hat.

Verdächtigungen

Jacob Appelbaum sagt in seinem Vortrag, daß die NSA in ihren QUANTUMTHEORY-Dokumenten behauptet, jeder Versuch, iOS so zu verwanzen, sei immer erfolgreich. Daraus schließt Jacob: Entweder habe die NSA eine Menge Exploits auf Lager gegen iOS oder Apple würde der NSA helfen.

Es gibt noch eine dritte Möglichkeit. Das Dokument ist vom 1. Oktober 2008. Das erste iPhone OS kam am 29. Juni 2007 und iPhone OS 2 erschien am 11. Juli 2008. Das dritte iPhone OS kam in 2009. Und das dann in iOS umbenannte iOS 4 kam in 2010 auf den Markt.

Antike iOS-Unsicherheit

Das NSA-Dokument datiert also zwei und einen halben Monat nach dem Release von iPhone OS 2. Da die NSA-Software auch etwas Entwicklungs- und Test-Zeit benötigt haben wird, ist also davon auszugehen, daß sich die NSA mit dem ersten iPhone OS beschäftigt hatte, das keinerlei Sicherheits-Features hatte und auch die vorhandenen Unix-Security-Features nicht korrekt nutzte.

Die erste iPhone OS Version, denn damals hieß es noch nicht iOS, war vollkommen unsicher:

- Alle Prozesse liefen unter root. Dadurch hatte jede Software auf dem Gerät die volle Kontrolle über das iPhone. Heute läuft die meiste Software in iOS unter Unix-Usern mit wenig Rechten und nicht mehr unter root.

- Es gab auch keinen Code-Signing-Zwang. Darum führte das iPhone jede beliebige Software aus. Heute führt iOS nur gültig signierte Software aus. Entwickler können zwar auf ihren Entwickler-Geräten beliebig eigene passend signierte Software installieren, aber für beliebige Zielgeräte benötigt man ein Enterprise-Zertifikat oder Apples eigenes Zertifikat. Ohne diese läuft keine Fremd-Software auf iOS.

- Das erste iPhone OS hatte auch kein Sandboxing. Sandboxing definiert explizit Dateien/Verzeichnisse und andere Ressourcen wie Netzwerk-Adressen et cetera, auf die ein Programm zugreifen darf oder nicht. Heute ist jede App nicht nur durch ihren Unix-User "mobile" eingeschränkt, sondern kann auch nur auf bestimmte Ressourcen dieses Users zugreifen, die ihre Sandbox definiert. So hat "mobile" zwar diverse Programme, aber die können nicht auf die Verzeichnisse der jeweils anderen App zugreifen, obwohl sie demselben User gehören. Sandboxing verfeinert also nochmal zusätzlich die Zugriffsrechte unter beliebigen Aspekten.

Nachzulesen im iOS Hacker's Handbook.

Darum konnte man also auf iPhone OS 1 problemlos mit physischem Zugriff Code installieren, der unbeanstandet läuft mangels Signatur-Prüfung. Der Fremdcode konnte auch alles tun, denn er war root und nicht sandboxed. Selbst ein Angriff von außen war leicht, lief doch der Browser ebenfalls unter root und nicht sandboxed. Das erste iPhone war eine Sicherheits-Katastrophe.

MacTechNews.de fagt sich: Welche Sicherheitslücken dafür ausgenutzt wurden, ist nicht bekannt. Gar keine, denn das iPhone OS 1 hatte schlicht und ergreifend keinerlei Sicherheit.

Von daher war die erste iPhone OS Version eine Einladung für die NSA, die dankend angenommen wurde. Apple mußte gar nichts tun für die NSA. Es gab schlicht keine Sicherheit, die die NSA oder sonstige Angreifer vom ersten iPhone OS hätte abhalten können.

Apple hat das aber in den folgenden Versionen bekanntlich dermaßen behoben, so daß iOS als noch sicherer gilt als OS X wegen seiner geringereren Angriffsoberfläche (weniger Code, der für einen Angreifer als Ziel erreichbar ist) bei ansonsten weitgehend gleicher Sicherheitstechnik.

iPhone OS 2

iPhone OS 2 hatte zwar Code-Signing, war aber noch relativ leicht zu jailbreaken. Man konnte den Signierungs-Zwang also ohne viel Aufwand mit physikalischem Zugriff auf das Gerät deaktivieren. Falls das NSA-Dokument sich auch auf iPhone OS 2 beziehen sollte, wäre es denkbar, daß die NSA innerhalb von 2 Monaten einen Jailbreak entwickelt hat, um DROPOUTJEEP auch ohne Apples Hilfe installieren zu können.

Auch der Wunsch der NSA, das iPhone remote infiltrieren zu können, war vermutlich von iPhone OS 1 bis iOS 4 kein großes Problem, denn sie mußten nur dasselbe tun, was passierte, wenn ein iPhone jailbreakme.com besuchte. Die Webseite konnte jeweils durch Ausnutzen von mehr oder weniger vielen Sicherheits-Bugs in iOS 1 bis 4 remote root werden und die Code-Signierungs-Pflicht beseitigen.

Fazit

Jacob liegt also mit seinen zwei Alternativen falsch, denn er sieht nicht die offensichtliche dritte Möglichkeit: Die NSA brauchte weder Hilfe von Apple noch irgendwelche Exploits gegen iOS, denn iPhone OS 1, das 2007 und bis Mitte 2008 aktuell war, hatte die Sicherheit von MS-DOS, also gar keine. Die NSA sagt, sie brauchte physikalischen Zugriff, und damit war es ein Kinderspiel, dem damaligen iPhone OS 1 beliebigen allmächtigen Code unterzujubeln.

iPhone OS 2 war zwei Monate vor dem NSA-Dokument auf dem Markt und auch noch leicht zu knacken ohne die Hilfe von Apple.

Wie schwer es ist, eine NSA Wanzen-Software auf einem iPhone zu installieren, kann man leicht daran erkennen, welchen Aufwand ein Jailbreak jeweils treiben muß. Die NSA macht nichts anderes als einen Jailbreak und installiert anschließend Software, die unter root läuft.

Solange es Jailbreaks gibt, benötigt die NSA keine Hilfe von Apple, um ein iPhone auszuspionieren, denn ein Jailbreak ermöglicht alles, was die NSA braucht.

Inzwischen gibt es laut AllThingsD eine Stellungnahme von Apple, in der es heißt, sie hätten nie mit der NSA zusammengearbeitet, um eine Hintertür in ihre Produkte einzubauen.

Link: cnc.realmacmark.de/blog/osx_blog_2013-12-b.php