daily.out

2011-03-15

iOS 4.3: Irreführende Infos auf heise.de

Daniel Bachfeld schreibt auf heise.de:

… In … Safari, MobileSafari, Android und anderen auf WebKit beruhenden Produkten muss die Lücke indes erst noch geschlossen werden. … Apple hat allerdings gerade erst neue Versionen von Safari und iOS veröffentlicht, um die Sicherheitsprobleme in einigen seiner Produkten zu beseitigen.

Für Besitzer eines iPhone 3G wird dies aber offenbar ohnehin keine Rolle mehr spielen: iOS-Updates gibt es nur noch für das iPhone 4 und 3GS. Auf dem iPhone 3G bleiben die Lücken offen. …

Das iOS 4.3 behebt zwar einige Sicherheitsprobleme, aber nicht den Bug, der bei Pwn2Own, dem Fake-Wettbewerb, ausgenutzt wurde. Der Exploit von Charlie Miller funktioniert zwar gegen iOS 4.3 nicht, aber nur weil er ASLR nicht umgeht, was jedoch jederzeit nachgeholt werden kann. Das heißt, Apple muß diesen Bug auch in iOS 4.3 noch beheben. Er ist auf allen Versionen von iOS noch offen.

Apple hat in der Vergangenheit sowohl für das veraltete iOS 3 als auch für iOS 4 Sicherheits-Updates herausgegeben. Daß iOS 4.3 nur ab iPhone 3GS läuft, heißt also noch lange nicht, daß es keine Sicherheits-Patches mehr für ältere Modelle, die auf ältere Systeme angewiesen sind, geben wird.

Davon ab ist die Situation für Android-Nutzer viel schlimmer: Die wir-sind-ja-so-offen-und-frei Fraktion muß leider oft feststellen, daß sie überhaupt keine Updates für ihr Gerät bekommt, nachdem sie es gekauft hat. Weder neue Funktionen noch Sicherheits-Fixes. Die Android-Hardware-Hersteller verwenden meist selbst angepaßte (hurra Freiheit!) Android-Versionen, die nicht mit Googles Original identisch sind. Anschließend sind sie zu faul, Googles Updates in ihre Versionen zu integrieren. Die Anwender sind gekniffen, weil sie Googles Original nicht selbst installieren können, denn es paßt nicht (verdammte Freiheit!) zu ihrer Hardware. Selbst wenn Google den Bug für alle Android-Generationen beheben würde, ist es wahrscheinlich, daß der Fix nie bei Android-Nutzern ankommt - nicht mal auf aktuellen Geräten. Der Preis der sogenannten "Freiheit".

Er schreibt, Google hätte den Bug behoben, verliert jedoch kein Wort darüber, daß das vielen Anwendern nichts nützen wird. Stattdessen hackt er auf Apple herum, obwohl Apple solche Patches zuverlässiger unter die User bringt als Google.

2011-03-08

Pwn2Own, der Fake-Wettbewerb

Die Pwn2Own-Veranstaltung, getarnt als "Hacker-Wettbewerb" ist eine Fake-Veranstaltung, um Apple so schlecht wie nur möglich aussehen zu lassen. Ziel ist es, Schlagzeilen zu produzieren wie "MacBook zuerst gehackt in 20 Sekunden", die jeder Realität entbehren.

Klingt unglaublich? In der Tat. Und hier ist, warum:

Hack-A-Mac

Die Show fand seit 2008 jährlich unter dem Namen "Pwn2Own" statt. Organisator TippingPoint fand den ursprünglichen Namen wohl etwas zu offensichtlich, denn diese Inszenierung hat TippingPoint schon im Jahre 2007 veranstaltet - unter dem Namen "Hack-A-Mac". Damals wurden ausschließlich Macs als Ziel angeboten, damit auch ja jede Schlagzeile Apple trifft. Unter dem neuen Etikett "Pwn2Own" wurden später ein paar andere Ziele als Dekoration dazugestellt, damit es echter aussieht.

Finanziert und veranstaltet vom Gegner

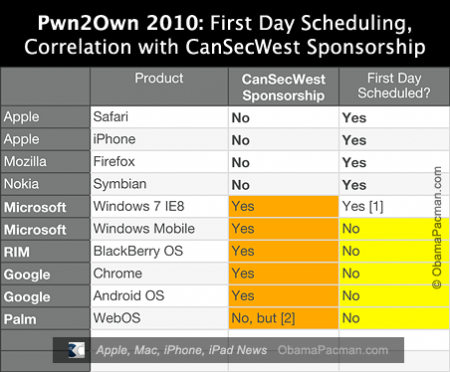

Als Sponsoren für die Show, bei der 10-Tausende von US-Dollar und Computer als Preise winken, werden offiziell unter anderem Microsoft, Blackberry und Google genannt. Apple hingegen ist kein Sponsor. Wenn man raten müßte: Wessen Produkte werden wohl besser abschneiden? Die des zahlenden "Sponsors" oder die der nicht-zahlenden Firma?

Der Chef des Veranstalters TippingPoint war früher Chef von Palm, ebenfalls ein Intimfeind von Apple.

Apple bitte als erstes, zweites und drittes zum Abschuß

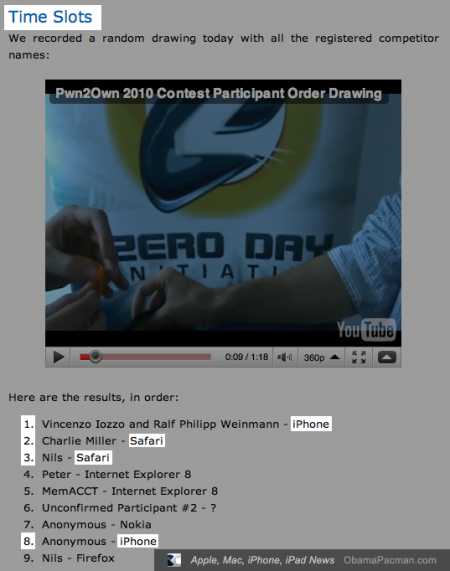

Die Reihenfolge, welches System wann gehackt werden soll, ist zufällig. Das heißt, die Reihenfolge wird ausgelost. Das heißt, Apple ist immer zuerst dran gewesen. Meistens gleich mehrmals am ersten Tag. 2010 wurden beispielsweise am ersten Tag 8 Ziele freigegeben. Ursprünglich 9, aber einer ging verlustig. Mit folgender Reihenfolge: 1ter, 2ter, 3ter, und 8ter Versuch mit Apple als Ziel. Wer mag da wohl als erster am ersten Tag gehackt worden sein? 1. Tag mit 8 Zielen und die ersten 3 Ziele sind Apple. Schwere Frage. Und das 8te ist auch noch Apple gewesen. Also die Hälfte aller Ziele am ersten Tag war Apple und die ersten drei davon. Wer mag wohl als erstes gehackt worden sein, bei einer dermaßen zufälligen Reihenfolge? Mancher Hersteller wurde überhaupt nicht für den ersten Tag zum Abschuß freigegeben. Kein Wunder, denn die Hälfte der Abschuß-Plätze an Tag 1 war ja für Apple reserviert worden.

Und den Hackern dort geht es hauptsächlich um Ruhm und Geld. Die interessiert die Reihenfolge nur insofern, als daß sie als erstes vorführen dürfen. Siehe dazu das Geheule von Charlie Miller im Jahr 2011:

Die Sponsoren hatten auch den Vorteil, daß nur einer von ihnen als Alibi am ersten Tag zum Abschuß freigegeben wurde. Wäre ja auch albern gewesen, wenn man Microsoft überhaupt nicht am ersten Tag gelistet hätte. Das wäre zuuu auffällig.

Alle Nicht-Sponsoren wurden natürlich, ich meine natürlich "zufällig", am ersten Tag freigegeben.

Nix mit repräsentativer Auswahl

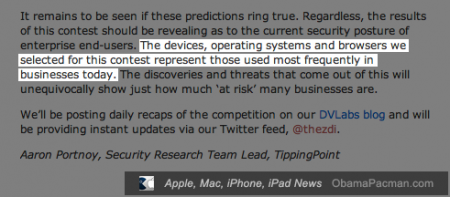

TippingPoint schreibt, daß sie diejenigen Geräte, Systeme und Browser im Wettbewerb haben wollen, die heutzugage am häufigsten in Unternehmen verwendet werden, um repräsentativ zu sein. Demnach sind Apple-Produkte doppelt so wichtig im Geschäftsumfeld wie Microsoft-Produkte und Apple versorgt die Hälfte aller Firmenkunden mit seinen Systemen und Produkten. Wußte ich noch nicht, klingt aber nett. Auf jeden Fall ist das eine seeehr repräsentative Auswahl. Nicht irgendwie tendenziös. Und Apples Browser hat demnach den gleichen Marktanteil wie der von Microsoft. Und Microsofts neuester Browser ist am weitesten verbreitet und nicht ein älterer Browser von Microsoft? Wohl kaum. Im Gegensatz zu Apple ist bei Microsoft nie die neueste Version des Betriebssystem und Browsers am meisten verbreitet.

20-Sekunden Hacks

Genau wie im Kino: Der Hacker nimmt Platz, hackt 20mal auf die Tastatur und zack, Welt gerettet, beziehungsweise irgendwas von Apple gehackt. Fette Presse-Schlagzeile, Narrhalla-Marsch, Helau, Ziel erreicht. Die Wahrheit: Unsere Neo-Hacker bereiten sich Wochen, teilweise sogar Monate vor, indem sie Bugs suchen mit Fuzzing und dann langwierig einen passenden Exploit entwickeln. Den fertigen Exploit starten sie dann auf der Show - wenn sie dran sind - eher nicht. Und das Starten dauert 20 Sekunden. Also hat das ganze "Hacken" 20 Sekunden gedauert - jedenfalls für die Presse - und die Leute, die sich nicht für die Hintergründe interessieren. OS X wurde übrigens in 30 Sekunden geschrieben: Es dauert nämlich 30 Sekunden, dieses zu starten.

Den kommerziellen Medien geht es nur um die verkaufbaren Schlagzeilen. Der Wahrheitsgehalt geht ihnen seit 2007 am Gehirn vorbei.

Die teilnehmenden Hacker twitterten 2011 selbst was von

Eine bewußte Lüge: Die Jungs von Vupen haben 6 Mannwochen daran gearbeitet, nicht 5 Sekunden.

Verlierer "vorausgesehen"

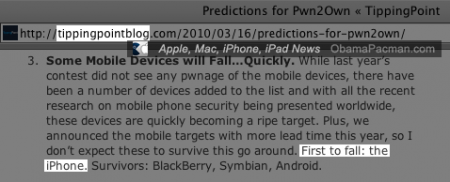

TippingPoint hat 2010 direkt vor dem Wettbewerb vorausgesagt, daß das iPhone als erstes "fallen" wird. Dann wurde die "zufällige" Reihenfolge "ausgelost": Das iPhone mußte als erstes herhalten. Fragt man sich, wie TippingPoint das wissen konnte. Notiz: TippingPoint wegen der Lotto-Zahlen fragen - nicht vergessen! Hey, wen wundert das? Das Ding hieß doch auch ursprünchlich "Hack 'nen Mac" - siehe oben.

Update 2011-03-10

Auch in diesem Jahr haben sie Apple mit Safari zuerst antreten lassen. Und natürlich die gewünschte Schlagzeile bekommen auf diversen US-Webseiten: "Apple Safari gehackt in 5 Sekunden". Was für eine Farce! Tatsächlich hat ein Team von drei Spezialisten zwei Wochen Vorbereitung benötigt, also 6 Mann-Wochen Arbeit. Und sie sagten, es war echt schwierig.

Und die Leute, die den Chrome Browser von Sponsor Google hacken wollten, sind nicht aufgetaucht. Ganz sicher Zufall.

Und derjenige, der vor wenigen Tagen Android von Sponsor Google gehackt hat, hat das vor dem Wettbewerb an Google gemeldet und dafür offiziell von Google 1.337 US-Dollar bekommen und damit die 15.000 US-Dollar, die ihm dafür zwei Tage später bei Pwn2Own überreicht worden wären, verpaßt. Ganz sicher Zufall, so hellen Köpfen passiert das schon mal.

Die Bilder und ein Teil der Hintergrund-Infos stammen aus dem Artikel von Obama Pacman. Dank ihm ist mir die Ungleich-Verteilung der Versuche erst richtig bewußt geworden.

Siehe auch:

- daily.out: MacBook nicht gehackt in zwei Minuten

- daily.out: MacBook wieder nicht gehackt in zwei Minuten

- daily.out: Pwn2Own: Prüfung der Nachrichten 2010

- daily.out: Pwn2Own Vorhersage

Update 2010-03-15

Heise hat meinen Beitrag, der auf diesen Artikel verlinkt, gesperrt:

From: heise online-Foren Administrator <forenadm@heise.de> Subject: heise online-Foren Administrator: Werbung gesperrt Date: 11. März 2011 10:39:12 MEZ To: MacMark <macmark@macmark.de> Cc: forenadmcc@heise.de

Hallo,

Ihr Beitrag wurde gesperrt, weil er Äußerungen enthält, die gegen folgenden Passus unserer Nutzungsbedingungen verstoßen:

"6. Werbung ist in Forenbeiträgen nicht erlaubt."

(http://www.heise.de/userdb/register?dirid=1&skin=default&rm=show_terms)

Informationen über Werbemöglichkeiten auf heise online finden Sie auf

unseren Mediaseiten:

http://www.heise.de/mediadaten/online/

Mit freundlichen Grüßen

heise online

Foren-Administration

--

Heise Zeitschriften Verlag GmbH & Co. KG

Registergericht: Amtsgericht Hannover HRA 26709

Persönlich haftende Gesellschafterin:

Heise Zeitschriften Verlag Geschäftsführung GmbH

Registergericht: Amtsgericht Hannover, HRB 60405

Geschäftsführer: Ansgar Heise, Steven P. Steinkraus, Dr. Alfons Schräder

======================================================

Pwn2Own, der Fake-Wettbewerb

MacMark (10.03.11 21:38)

Pwn2Own, der Fake-Wettbewerb

www.macmark.de/blog/osx_blog_2011-03.php#pwn2own_fake_wettbewerb

UAC, das Sicherheits-Plazebo

www.macmark.de/windows_uac_security_placebo.php

Auf meine Nachfrage bekam ich keine Reaktion:

Hallo Foren-Admins,

mein Beitrag enthält Links auf Detailinfos zum Thema auf (m)einer nicht-kommerziellen, privaten Seite. Warum soll das Werbung sein? Ich schlage vor, Ihr behebt den Irrtum und gebt den Thread wieder frei.

Danke und Grüße von MacMark

Nachtrag: Werbung hatte ich erst ein paar Monate später auf meiner Seite eingeführt.

Link: cnc.realmacmark.de/blog/osx_blog_2011-03.php